Dalam Studi Ransomware 2021, IDC melaporkan bahwa sekitar 37% dari 791 organisasi global yang disurvei menjadi korban beberapa bentuk serangan ransomware pada tahun 2021. Itu sudah meresahkan, tetapi ada satu hal lagi: serangan ransomware juga menjadi semakin canggih.

Otoritas keamanan siber di Amerika Serikat., Inggris Raya, dan Australia baru-baru ini mengeluarkan penasehat bersama untuk memperingatkan organisasi bahwa pelaku ancaman ransomware menunjukkan peningkatan “kecanggihan teknologi” yang menimbulkan “peningkatan ancaman bagi organisasi secara global.”

Alih-alih hanya pemerasan ganda yang pertama mencuri kemudian mengenkripsi data sensitif, pelaku ancaman ransomware sekarang menggunakan pemerasan rangkap tiga untuk mengekstrak tebusan dari organisasi dengan:

- Mengancam akan merilis data yang dicuri secara publik,

- Mengganggu akses internet organisasi korban, dan

- Membuat pelanggaran diketahui oleh mitra organisasi, pemegang saham, dan pemasok.

Kabar Buruk Tidak Berhenti Sampai Di situ.

Sebuah survei baru-baru ini oleh Hitachi ID mengungkap tren yang mengkhawatirkan: pelaku ransomware semakin menargetkan bantuan orang dalam untuk serangan ransomware mereka.

65% perusahaan IT besar yang berbasis di AS yang disurvei antara 7 Desember 2021 dan 4 Januari 2022, mengakui bahwa penyerang ransomware telah mendekati karyawan mereka untuk menyabot jaringan mereka dari dalam.

Ancaman orang dalam berperan penting bagi keberhasilan serangan ransomware — akun yang disusupi yang memiliki hak administratif adalah cara yang pasti bagi penjahat dunia maya untuk mendapatkan akses ke informasi sensitif.

Laporan Cost of Insider Threats IBM menempatkan biaya keseluruhan dari ancaman insider hanya di bawah US$11,5 juta dolar. Orang dalam kriminal, atau orang yang menyamar, merugikan organisasi sekitar US$4 juta.

Apa yang dapat Anda lakukan untuk memerangi ancaman yang meningkat ini?

Inilah 4 Cara Untuk Bertahan Terhadap Ancaman Orang Dalam Dan Ransomware

1. Pelatihan Karyawan

Manusia tetap menjadi mata rantai terlemah dalam pertahanan organisasi mana pun terhadap ransomware meskipun ada kemajuan dalam teknologi keamanan siber.

Jika Anda belum melakukannya, saatnya untuk melakukan pelatihan anti-phishing secara rutin kepada karyawan Anda. Anda juga harus menyediakan cara bagi karyawan untuk melaporkan email yang mencurigakan atau meragukan dan mendorong mereka untuk berbuat salah dengan hati-hati.

Langkah tambahan yang dapat Anda ambil adalah melakukan kampanye spear phishing , simulasi serangan phishing yang disengaja dan sangat realistis yang membantu Anda menilai apakah karyawan Anda waspada dan tahan terhadap upaya phishing.

2. Libatkan Layanan Berburu Ancaman Terkelola

Perburuan ancaman melihat ke dalam jaringan Anda untuk mengidentifikasi dan mencari tahu ancaman tersembunyi yang sudah ada di jaringan Anda.

Anda dapat membangun tim pemburu ancaman Anda sendiri dengan mengerahkan kembali tenaga kerja yang ada dengan keterampilan yang diperlukan dari tim TI atau Keamanan Internal Anda.

Namun, itu membutuhkan waktu dan berarti biaya tambahan. Dan dengan kurangnya profesional keamanan siber di seluruh dunia, proses perekrutan mungkin memakan waktu lebih lama dari yang Anda inginkan, dan mungkin mahal untuk mempekerjakan yang terbaik.

Anda dapat mempertimbangkan untuk menggunakan layanan perburuan ancaman terkelola jika Anda kekurangan sumber daya untuk membentuk tim khusus untuk berburu ancaman.

Berikut adalah beberapa hal yang perlu Anda tanyakan tentang layanan ini:

- Apakah tim mereka memiliki sertifikasi yang diperlukan dan apakah mereka memiliki pengalaman yang relevan sebagai peretas kulit putih?

- Alat apa yang mereka gunakan? Apakah mereka menggunakan instrumen pemantauan dan EDR (Endpoint Detection and Response) yang diakui industri?

- Apakah mereka menawarkan keterlibatan yang fleksibel dan apakah program mereka disesuaikan dengan kebutuhan dan tujuan bisnis Anda atau apakah itu solusi satu ukuran untuk semua?

3. Ukuran Kanan dengan IAM

Rightizing pada dasarnya berarti memberikan izin yang tepat kepada orang yang tepat sehingga mereka dapat melakukan pekerjaan mereka tanpa hambatan.

Ini seperti apa yang akan Anda lakukan di dunia fisik di mana Anda akan memberikan seorang insinyur dari tim administrasi TI akses ke ruang server, tetapi tidak untuk seorang rekan dari, katakanlah, tim penjualan.

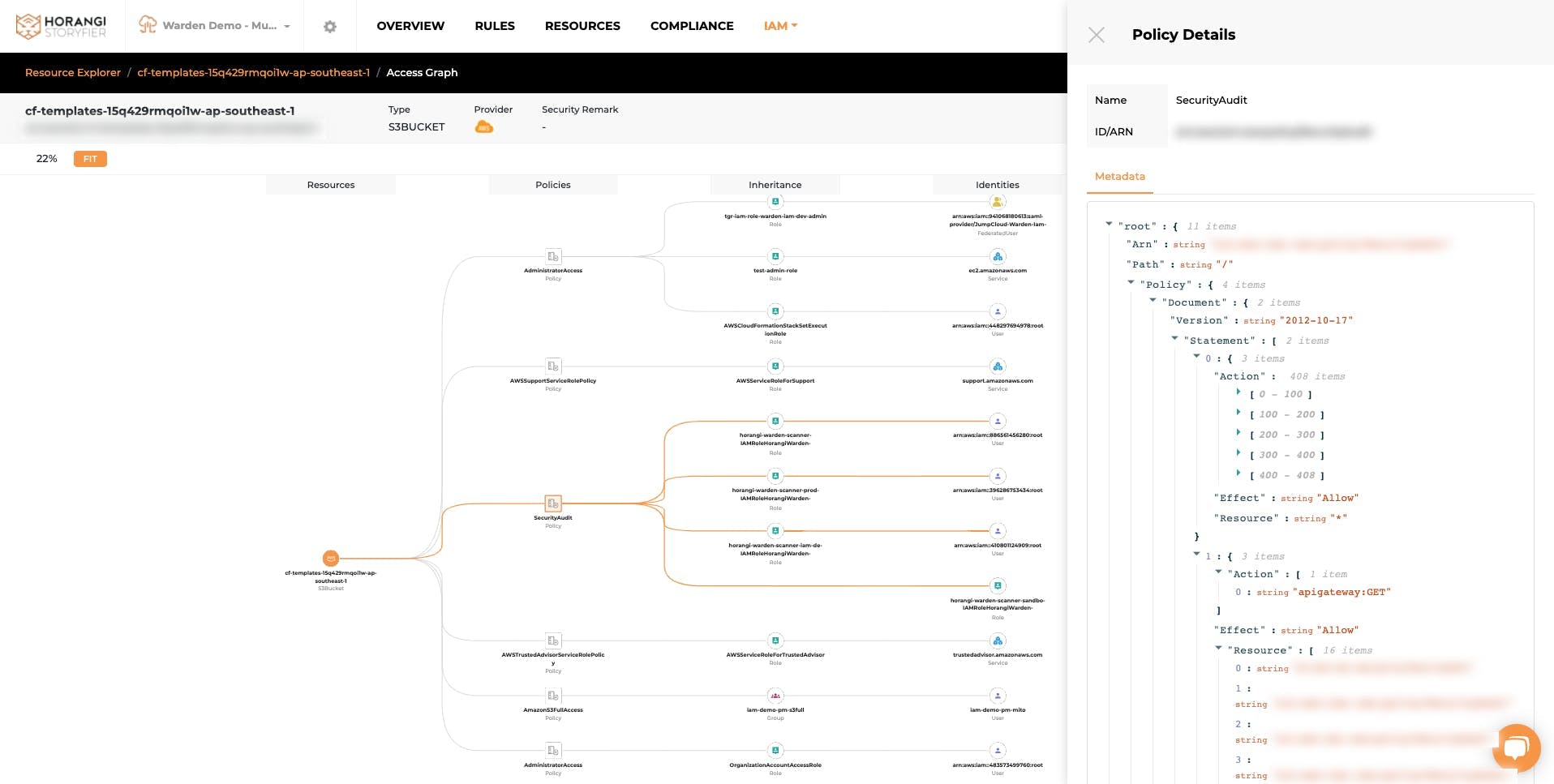

Gunakan solusi IAM yang memiliki visualisasi grafik sehingga Anda dapat dengan cepat melihat jalur akses dan melakukan penyesuaian ukuran dalam hitungan klik.

Solusi IAM yang baik dengan visualisasi grafik membantu Anda dengan mudah mengidentifikasi izin yang berlebihan (misalnya, dengan menggunakan warna untuk menyorotnya), dan memungkinkan Anda melihat identitas yang terpengaruh jika dan saat Anda membuat perubahan apa pun.

4. Yeeba-yeeba UEBA!

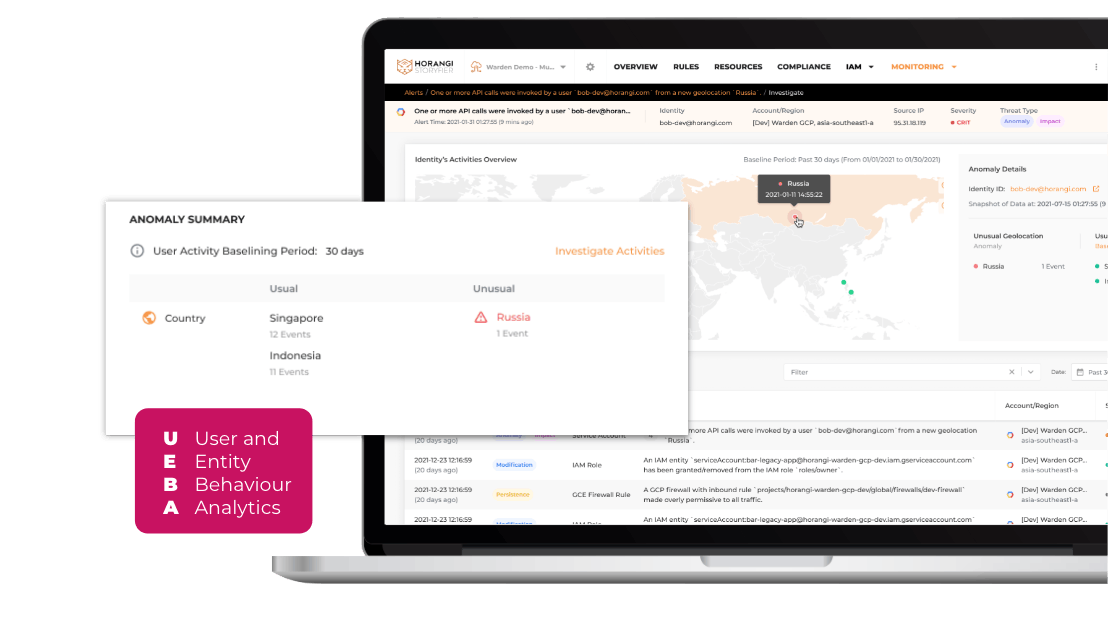

User and Entity Behavior Analytics (UEBA) dengan cepat mendapatkan daya tarik sebagai alat yang berguna dan diperlukan untuk melengkapi IAM (Manajemen Identitas dan Akses) dan Deteksi Ancaman .

Mengapa? Apa yang UEBA lakukan?

UEBA menganalisis pola perilaku untuk mengenali dan memahami pola perilaku pengguna normal, kemudian menggunakan informasi tersebut sebagai dasar untuk menemukan dan menandai perilaku mencurigakan yang mungkin merupakan indikasi potensi ancaman dan serangan.

UEBA biasanya dikemas dengan sebagian besar alat otomatisasi keamanan seperti alat Cloud Security Posture Management (CSPM).

Jika Anda sudah menggunakan alat CSPM, periksa untuk melihat apakah mereka memiliki UEBA, atau jika Anda menggunakan modul UEBA.

Jika tidak, berikut adalah beberapa petunjuk untuk memilih alat CSPM yang bagus dengan UEBA (atau lanjutkan dan unduh panduan gratis kami untuk memilih CSPM yang bagus):

- Apakah cloud-native dan tanpa agen? Anda tidak ingin menginstal alat pemantauan di setiap server. Idealnya, Anda menginginkan CSPM yang cepat dan mudah dipasang, sedemikian rupa sehingga bahkan karyawan non-teknis pun dapat melakukannya!

- Apakah ini memberikan visibilitas ujung ke ujung dari semua aset cloud Anda? Kebersihan keamanan cloud yang baik dimulai dengan visibilitas — Anda tidak dapat mengamankan apa yang tidak dapat Anda lihat atau tidak ketahui ada di sana.

- Apakah ini membantu Anda mematuhi standar industri? Mencapai kepatuhan dengan standar kepatuhan industri dan internasional membantu memastikan bahwa pelanggan dan data Anda terlindungi. Beberapa industri, seperti Layanan Keuangan, mengharuskan Anda memenuhi standar kepatuhan sebelum dapat beroperasi.

- Apakah ia menawarkan Deteksi Ancaman dan Remediasi Kerentanan ?. Apakah ini membantu Anda memprioritaskan ancaman dan menawarkan perbaikan cepat untuk ancaman? Bisakah itu membantu mendidik staf TI Anda sehingga mereka dapat meningkatkan keterampilan dan menjadi lebih kompeten dan percaya diri untuk menghadapi ancaman di masa depan?

- Apakah itu terintegrasi dengan DevSecOps Anda saat ini ? Jika tidak, apakah mudah untuk melakukannya menggunakan, katakanlah, API ?

- Apakah harganya masuk akal? Bisakah itu berukuran tepat untuk organisasi Anda? Pemborosan jika Anda harus membayar untuk rencana perusahaan ketika Anda adalah seorang pemula atau SMB.

- Apakah itu dapat disesuaikan, atau satu ukuran untuk semua? Bisnis Anda unik dan dalam ruang yang unik. Bisakah vendor alat CSPM menyediakan penyesuaian?

Perlindungan Dari Ancaman Orang Dalam Dan Ransomware Membutuhkan Pendekatan Holistik

Pelaku ancaman ransomware menggunakan teknik dan pendekatan yang lebih canggih untuk menyerang organisasi. Menerapkan empat rekomendasi ini akan membantu Anda melindungi organisasi Anda dengan lebih baik dari ancaman orang dalam dan ransomware.

Jika Anda tidak yakin di mana atau bagaimana memulai memperkuat pertahanan Anda terhadap ransomware, datang berbicara dengan kami .